Cifrario di Cesare

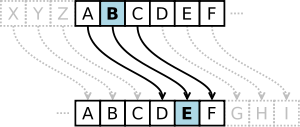

In crittografia, il cifrario di Cesare è uno dei più antichi algoritmi crittografici di cui si abbia traccia storica. È un cifrario a sostituzione monoalfabetica, in cui ogni lettera del testo in chiaro è sostituita, nel testo cifrato, dalla lettera che si trova un certo numero di posizioni dopo nell'alfabeto. Questi tipi di cifrari sono detti anche cifrari a sostituzione o cifrari a scorrimento a causa del loro modo di operare: la sostituzione avviene lettera per lettera, scorrendo il testo dall'inizio alla fine.

Storia

Il cifrario di Cesare prende il nome da Giulio Cesare, che lo utilizzava con l'intento di proteggere i suoi messaggi criptati. Grazie allo storico Svetonio[1] sappiamo che Cesare utilizzava in genere una chiave di 3 per il cifrario, come nel caso della corrispondenza militare inviata alle truppe comandate da Quinto Tullio Cicerone. Al tempo era sicuro perché gli avversari spesso non erano neanche in grado di leggere un testo in chiaro, men che mai uno cifrato; inoltre non esistevano metodi di crittanalisi in grado di rompere tale codice, per quanto banale.

Conosciamo anche altri che usarono questo cifrario al tempo di Cesare: Augusto, suo nipote, lo utilizzava con chiave 1, ma senza ripartire da sinistra in caso di fine dell'alfabeto. Quindi, scriveva B per A, C per B ma usava AA per Z.

Dalla scoperta dell'analisi delle frequenze da parte del matematico arabo Al-Kindi nell'XI secolo circa, tutti i cifrari di questo tipo sono divenuti molto semplici da rompere; nessuno è adatto per comunicazioni sicure allo stato tecnologico attuale, né lo è stato negli ultimi 1000 anni. Tuttavia, una forma di questo cifrario, chiamata ROT13, è ancora usata oggi per offuscare parti di un messaggio in modo da non renderle immediatamente comprensibili.

I "pizzini" di Provenzano

Un rudimentale sistema di cifratura basato sul cifrario di Cesare è stato usato anche da Bernardo Provenzano per proteggere informazioni rilevanti scritte nei suoi famosi pizzini, i piccoli foglietti di carta con i quali il boss della mafia, durante la sua latitanza, riceveva informazioni e impartiva ordini[2]. Il sistema scelto da Provenzano era abbastanza semplice: si trattava di sostituire ad ogni lettera il numero corrispondente alla posizione nell'alfabeto sommato a 3 e di comporre così un singolo, lungo numero. Ad esempio, i numeri "512151522 191212154" nascondono il nome di "Binnu Riina": infatti, 5 = 2 (posizione della B) più 3; 12 = 9 (posizione della I) più 3; ecc...

Mary Stuart

Anche la regina di Scozia Mary Stuart fece uso del Cifrario di Cesare per impedire alla guardia incaricata di censurare le sue lettere, Amyas Paulet, di comprendere il messaggio contenuto in queste, con le quali partecipava al complotto Babington. Dallo scopo iniziale di uscire dalla prigionia a cui era stata condannata, il suo fine diventava un reato assai più grave, vale a dire l'omicidio della Regina inglese Elisabetta I, con il fine di sostituirla, tramite il supporto di un gruppo di cattolici il cui capo era Sir Anthony Babington. La lettera venne, però, subito decifrata da Walsingham per la semplicità del metodo usato (il cifrario di Cesare). Mary Stuart ed i suoi corrispondenti vennero incriminati di alto tradimento e, dopo il suo processo del 15 ottobre 1586 e qualche esitazione, fu decapitata l'8 febbraio 1587.

Descrizione

In particolare, Cesare utilizzava uno spostamento di 3 posizioni (la chiave, cioè ciò che indica di quanto spostarsi era dunque 3), secondo il seguente schema nell'alfabeto latino classico, che aveva 23 caratteri:

| Testo in chiaro | a | b | c | d | e | f | g | h | i | k | l | m | n | o | p | q | r | s | t | v | x | y | z |

| Testo cifrato | D | E | F | G | H | I | K | L | M | N | O | P | Q | R | S | T | V | X | Y | Z | A | B | C |

Lo stesso si può fare con l'alfabeto italiano, che ha 21 caratteri:

| Testo in chiaro | a | b | c | d | e | f | g | h | i | l | m | n | o | p | q | r | s | t | u | v | z |

| Testo cifrato | D | E | F | G | H | I | L | M | N | O | P | Q | R | S | T | U | V | Z | A | B | C |

Oppure con l'alfabeto latino esteso, che ha 26 caratteri:

| Testo in chiaro | a | b | c | d | e | f | g | h | i | j | k | l | m | n | o | p | q | r | s | t | u | v | w | x | y | z |

| Testo cifrato | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | A | B | C |

Per cifrare un messaggio, basta prendere ogni lettera del testo in chiaro e sostituirla con la corrispondente lettera della riga testo cifrato. Per decifrare, viceversa. Ecco un semplice esempio italiano (coerentemente con l'uso antico di omettere gli spazi tra le parole nei papiri, nel testo questi sono omessi; questo aumenta anche la sicurezza del cifrario perché toglie un importante punto di riferimento, cioè la suddivisione in parole, a chi tentasse la decrittazione):

| Testo in chiaro | attaccaregliirriducibiligalliallaorasesta |

| Testo crittato | DZZDFFDUHLONNUUNGAFNENONLDOONDOODRUDVHVZD |

Cifrare (e decifrare) il testo più volte non migliora la sicurezza, in quanto una rotazione di A posti seguita da una di B posti equivale ad una di A + B. Matematicamente parlando, la cifratura con le varie chiavi forma un gruppo.

Matematica

Considerazioni generiche

Il funzionamento del codice di Cesare è possibile grazie all'aritmetica modulare:

dove è il numero di lettere dell'alfabeto.

In particolare per la chiave 3, nell'alfabeto inglese:

Funzione inversa

Partendo dalla funzione generale scritta esprimendo con la variabile dipendente :

Trasportiamo al secondo membro e al primo:

Moltiplichiamo entrambi i membri per :

Scambiamo i nomi delle variabili, ossia poniamo come variabile dipendente e come variabile indipendente:

In conclusione:

dove è il numero di lettere dell'alfabeto.

In particolare per la chiave 3, nell'alfabeto inglese:

Cifrario affine

Un'ulteriore generalizzazione è costituita dal cifrario affine:

con e , perché altrimenti ci sarebbe una stessa cifratura per diverse lettere.

Rompere la cifratura

Con un diagramma delle frequenze delle lettere nel testo in cifra e nella lingua originale del testo, è facile individuare il valore della chiave osservandone la disposizione. Ad esempio, nella lingua italiana, le lettere più frequenti sono le vocali E, A, O ed I, con lievi differenze, seguite dalle consonanti L, N, R, S e T, mentre sono rare B, F, Q e Z e praticamente assenti le lettere straniere J, K, Y, X e W; nella lingua inglese, invece, le lettere più frequenti sono E e T, mentre le più rare sono Q e Z. Anche i computer sono in grado di eseguire simili calcoli senza difficoltà, come pure di effettuare attacchi di tipo brute force semplicemente provando tutte le chiavi di cifratura possibili finché non appare un testo leggibile.

Il cifrario di Cesare è molto più debole di uno in cui la corrispondenza delle lettere sia casuale, come succede in molti giochi enigmistici. I luoghi più comuni dove si può trovare questo cifrario è in giochi per bambini oppure nell'algoritmo ROT13, che è fatto apposta per essere facile da decifrare.

Codifica del cifrario in campo informatico

Il suddetto cifrario può essere trascritto in tutti i linguaggi di programmazione, questo è un esempio in C++:

#include <iostream> using namespace std; int main(int argc, char *argv[]) { if (argc != 2) { cerr << "Argomenti non validi\n"; return 1; } char * string = argv[1]; cout << "Frase normale: " << string << "\n"; cout << "Frase crittografata: "; for (int i=0; string[i] != '\0'; i++) { if ((string[i]>='A' && string[i]<='W') || (string[i]>='a' && string[i]<='w')) { // lettere dalla A alla W (maiuscole) e dalla a alla w (minuscole) cout << char(string[i] + 3); } else if ((string[i]>='X' && string[i]<='Z') || (string[i]>='x' && string[i]<='z')) { // tutte le altre lettere (X Y Z x y z) cout << char(string[i] - 23); } else { // tutti gli altri caratteri cout << string[i]; } } cout << "\n"; return 0; }

Note

- ^ Extant et ad Ciceronem, item ad familiares, id est sic structo litterarum ordine, ut nullum verbum effici posset: quae si qui investigare et persequi velit, quartam elementorum, id est D pro A et perinde reliquas commutet. - Vite dei Cesari (56, I), Svetonio

- ^ Il Cifrario di Cesare era la protezione dei "Pizzini" di Provenzano Archiviato il 30 ottobre 2007 in Internet Archive. - Anti-Phishing Italia

Bibliografia

- Joan Gómez Urgellés, Matematici, spie e pirati informatici, RBA Italia, 2013, capitolo n° 2

Voci correlate

Altri progetti

Altri progetti

- Wikibooks

- Wikimedia Commons

Wikibooks contiene testi o manuali sul cifrario di Cesare

Wikibooks contiene testi o manuali sul cifrario di Cesare Wikimedia Commons contiene immagini o altri file sul cifrario di Cesare

Wikimedia Commons contiene immagini o altri file sul cifrario di Cesare

Collegamenti esterni

- Cesare, codice di, in Enciclopedia della Matematica, Istituto dell'Enciclopedia Italiana, 2013.

- (EN) Caesar cipher, su Enciclopedia Britannica, Encyclopædia Britannica, Inc.

- (EN) Eric W. Weisstein, Caesar's Method, su MathWorld, Wolfram Research.

- Implementazione Java del cifrario di Cesare., su cs.utsa.edu. URL consultato il 22 ottobre 2009 (archiviato dall'url originale il 29 luglio 2010).

V · D · M | |

|---|---|

| Cifrari | Alfabeto carbonaro · Atbash · Cifrario di Cesare · Cifrario di Hill · Cifrario di Vernam · Cifrario di Vigenère · Cifrario monoalfabetico · Cifrario nichilista · Cifrario pigpen · Cifrario Playfair · Cifrario polialfabetico · Cifrario VIC · Disco cifrante dell'Alberti · ROT13 · Rullo di Jefferson · Scacchiera di Polibio · Scitala · Tabula recta |

Portale Crittografia: accedi alle voci di Wikipedia che trattano di crittografia

Portale Crittografia: accedi alle voci di Wikipedia che trattano di crittografia